Ser ‘invadido’ é a maneira mais segura de conhecer as vulnerabilidades de segurança cibernética da sua organização. E é por isso que você precisa “se hackear” antes dos cibercriminosos. Uma simulação cibernética de violação e ataque, também chamada de red teaming (ou equipe vermelha), é melhor forma de entender as vulnerabilidades na prática, em vez de apenas na teoria. O que você pode fazer antes, durante e depois de um ataque simulado para aumentar suas defesas?

Tipos de Simulações de Ataque

Alguns métodos para encontrar vulnerabilidades são facilmente confundidos entre si. Aqui estão três abordagens básicas:

Avaliação de vulnerabilidade

Esta é uma verificação de rotina semi ou totalmente automatizada para vulnerabilidades conhecidas publicamente. O sistema coleta dados da rede e dos dispositivos conectados e os compara com um banco de dados de vulnerabilidades conhecidas. Este não é um exercício de simulação.

Teste de penetração

Um exemplo de como os sistemas de segurança podem ser violados. Ele mostra como um agente de ameaças pode obter acesso em algum lugar em sua infraestrutura de TI e acessar dados ou sistemas confidenciais. Este é principalmente manual e aplica as habilidades do pentester para encontrar uma maneira de invadir.

Equipe Vermelha

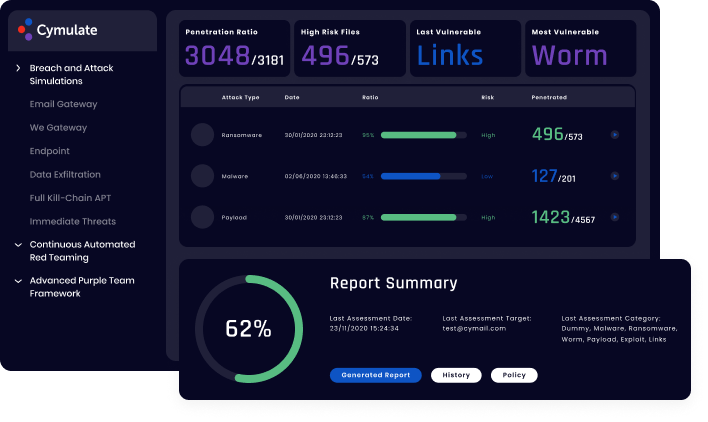

Também conhecidos como exercícios da equipe vermelha x equipe azul, simulam um ataque sustentado (da equipe vermelha) para testar a maneira como seus defensores (a equipe azul) detectam e respondem a um ataque. A ideia é testar sistemas, processos e pessoas de uma só vez.

Os dois últimos às vezes são confundidos entre si. O que é o pentest comparado ao teste da equipe vermelha, exatamente? A principal diferença é que o pen testing testa sistemas específicos (hardware e software). É humano versus máquina. Enquanto isso, os exercícios da equipe vermelha versus equipe azul testam suas defesas digitais como um todo – hardware, software, pessoas, políticas, procedimentos e muito mais. É uma equipe de humanos contra a outra, cada uma com suas respectivas ferramentas e processos.

Antes da simulação de violação e ataque

A fase de pré-simulação da segurança da equipe vermelha costuma ser a parte mais longa e mais importante. Em primeiro lugar, considere com que frequência você deve executar testes de equipe vermelha versus equipe azul. Podem ocorrer uma vez por ano, semestralmente, trimestralmente, mensalmente ou com alguma outra frequência.

Determine se você contratará equipes vermelhas terceirizadas ou usará pessoal interno.

Reúna inteligência de ameaças antes do ataque premeditado. Pesquise os agentes de ameaças com maior probabilidade de atingir seu setor e implemente seus objetivos e métodos no plano de ataque.

Estabeleça o escopo e o objetivo do seu exercício. Certifique-se de identificar alvos e também não alvos — recursos que estão fora dos limites. Forme, articule claramente e documente seus objetivos. Um objetivo isolado da equipe vermelha pode ser assim: infiltrar-se em um segmento de rede específico, roubar as credenciais de um líder (C-level ou administrador de TI) e extrair dados financeiros.

Obtenha aprovação e adesão de todos os líderes e partes interessadas. Um desafio é que as ferramentas ofensivas de segurança cibernética tendem a ser mais difíceis de justificar em um orçamento do que as defensivas. Portanto, tome cuidado ao fazer o retorno sobre o investimento para o poder dos exercícios efetivos da equipe vermelha e a importância de usar as ferramentas corretas da equipe vermelha para conduzi-los.

Defina um ponto de partida para a simulação de ataque e vulnerabilidade. Isso deve ser baseado no conhecimento presumido do invasor. Eles estão obtendo suas informações apenas de fontes públicas? Ou eles têm conhecimento interno? Defina o que o invasor simulado sabe e planeje iniciar o ataque com base apenas nesse conhecimento.

Planeje a comunicação. Uma opção é a equipe vermelha não dizer nada à equipe azul sobre alvos, métodos e abordagens. A outra é uma abordagem de “equipe roxa”, com comunicação aberta. Ambos funcionam. Mas decida com antecedência e cumpra-o durante o exercício.

Revise o último exercício que você realizou para refrescar a memória de como foi e como o próximo exercício pode ser melhorado em relação ao anterior.

Durante a simulação de violação e ataque

Nesta fase, você lançará o ataque. Isso geralmente começa com um ataque de phishing para que a vítima instale malware, dependendo do planejamento.

A partir daqui, concentre-se em ameaças e aberturas internas para violar a segurança, roubar credenciais, obter acesso e roubar dados. A simulação de ataque é um ótimo exercício de treinamento, portanto, inclua todos os que podem se beneficiar dela. Certifique-se de que todos os membros da equipe se sintam à vontade para contribuir e adicionar suas observações e opiniões.

A equipe vermelha deve monitorar os pontos de acesso físicos e digitais. Concentre-se não apenas em sistemas, mas em segurança física, engenharia social e uso de dados públicos para obter acesso. Esteja ciente da equipe com maior probabilidade de ser alvo de um ataque – o C-suite, membros do conselho, equipe de contabilidade e outros.

Após a simulação de violação e ataque

Depois, julgue o grau de sucesso com base em suas metas e objetivos declarados. Faça isso formalmente, mas capture tudo.

A equipe vermelha conseguiu que alguém abrisse um anexo? Eles foram capazes de obter acesso a uma área em que não deveriam ter? Um alarme não disparou? Eles foram capazes de convencer um funcionário para deixá-los entrar ou passar pela segurança? Grave tudo.

Vulnerabilidades e outros problemas devem apontar o caminho para mudanças nas ferramentas, políticas, práticas e treinamento. Elabore um relatório completo descrevendo em detalhes o método e as etapas do ataque, conclusões e recomendações detalhadas para evitar esse tipo de ataque no futuro. Isso deve se concentrar na classificação das descobertas com base no risco. O relatório deve classificar claramente as vulnerabilidades e os pontos fracos na ordem em que precisam ser corrigidos primeiro.

Após a correção, teste a solução repetindo o ataque para ver se o problema foi realmente resolvido.

Tome notas também para orientar o próximo exercício da equipe vermelha. A ideia é melhorar não apenas a segurança cibernética a cada vez, mas também os ataques simulados. Ataques melhores e mais cuidadosos da equipe vermelha levam a uma melhor segurança da equipe azul.

Você provavelmente enfrentará um ataque real de uma ciberameaça em algum momento. É melhor atacar a si mesmo primeiro, descobrir os problemas e corrigi-los antes que um hacker invada.

Entenda melhor sobre as abordagens de Simulação de Ataque e Vulnerabilidades baixando nosso ebook gratuito pelo link abaixo:

Deixe um comentário