Imagine uma casa com um cofre de última geração projetado para guardar bens valiosos, como joias caras ou itens de luxo. Embora o cofre possa exalar uma aura de segurança impenetrável, a sua eficácia pode ser comprometida se um intruso descobrir a combinação escrita descuidadamente num post-it ou obtiver uma cópia da chave física, pois pode então abrir a porta tão facilmente como o proprietário.

Da mesma forma, uma conta online protegida apenas por uma senha é vulnerável, independentemente da complexidade da senha ou da força do firewall tradicional da organização. Se um invasor obtiver acesso às credenciais de um usuário, ele poderá contornar essas medidas de segurança e obter acesso ininterrupto à conta, assim como um intruso com a combinação ou chave do cofre pode contornar suas defesas físicas.

As senhas são uma vulnerabilidade aparentemente simples

Embora a analogia de invadir um cofre com uma combinação comprometida possa parecer excessivamente simplista, o acesso a contas online protegidas apenas por senhas é, de fato, assustadoramente simples para os invasores. Na verdade, muitos usuários tornam mais fácil para os agressores atacá-los. A verdadeira sofisticação geralmente reside na capacidade do invasor de identificar e explorar vulnerabilidades, seja roubando credenciais on-line por meio de táticas de phishing ou engenharia social, ou descobrindo e aproveitando vulnerabilidades de dia zero. Uma vez que as credenciais ou a vulnerabilidade estejam em mãos, o ataque em si se torna relativamente simples.

Embora as senhas possam ter uma aura de sigilo, não é um grande segredo onde procurá-las. Para começar, eles geralmente são salvos em navegadores da web, já que muitos deles oferecem o armazenamento de credenciais de usuário, incluindo nomes de usuário e senhas, para facilitar o preenchimento automático em sites revisitados. Algumas versões mais antigas de navegadores até armazenam senhas em formato não criptografado no disco rígido do dispositivo, tornando-as facilmente acessíveis a qualquer pessoa que tenha acesso ao dispositivo.

Depois, há os perpétuos ataques de phishing e engenharia social que parecem nunca ter fim. Os invasores enviam e-mails, textos ou mensagens fraudulentas que parecem ser de fontes legítimas, como bancos, empresas ou autoridades, que enganam um usuário para que ele faça login em um site falso que então rouba as credenciais. Os atores da ameaça também podem criar cenários ao se passarem por entidades confiáveis, como a equipe de suporte de TI, autoridades que convencem as vítimas a revelar suas senhas, como alegar que há um problema técnico que requer as credenciais da vítima para ser resolvido. Graças à IA, estes ataques estão a tornar-se mais convincentes com pouco esforço envolvido.

Códigos-mãe de senha

Embora os métodos mencionados acima de apreensão de senhas possam ser eficazes para alvos individuais, os invasores com ambições maiores geralmente visam apreender grandes bancos de dados de credenciais de usuários de grandes organizações, como varejistas, seguradoras ou prestadores de serviços de saúde. Na verdade, relatos de violações de dados envolvendo centenas de milhares, senão milhões, de contas de usuários comprometidas tornaram-se alarmantemente comuns.

No entanto, os invasores nem precisam se esforçar para obter senhas diretamente, pois podem fazer compras centralizadas na dark web. Tal como um agricultor pode colher um campo de milho, existem agentes maliciosos no mundo que “colhem” credenciais roubadas. Eles os coletam de diversas fontes e os agregam em vastas coleções, que são então vendidas na dark web pelo lance mais alto. A dura realidade de que as senhas não são mais um segredo bem guardado e a tradicional dependência de senhas como único meio de autenticação tornou-se cada vez mais vulnerável e inadequada.

Soluções para diminuir a vulnerabilidade de senha

As senhas por si só não funcionam mais. É por isso que a autenticação multifator se tornou tão popular, pois adiciona uma camada extra de segurança além das senhas. Exige que os usuários forneçam formas adicionais de verificação, como um código único enviado para seu dispositivo móvel ou um fator biométrico, como impressão digital ou reconhecimento facial. Dessa forma, mesmo que um invasor consiga obter a senha de um usuário, ele não poderá obter acesso sem os fatores de autenticação adicionais.

O monitoramento da dark web é um serviço que nunca se pensaria necessário há vinte anos, mas é essencial hoje. Esses serviços verificam continuamente a dark web em busca de credenciais vazadas ou roubadas, incluindo nomes de usuário e senhas. Se as credenciais de uma organização forem encontradas na dark web, o serviço alerta a organização, permitindo-lhes tomar medidas proativas, como forçar redefinições de senha ou desativar contas comprometidas.

Há também uma variedade de ferramentas disponíveis hoje que podem impedir ataques de senha. Uma solução de detecção e resposta de endpoint (EDR) pode detectar e alertar atividades suspeitas, como despejo de credenciais, tentativas de quebra de senha ou uso de credenciais comprometidas. Os firewalls de próxima geração podem bloquear conexões de endereços IP maliciosos conhecidos ou detectar e bloquear ataques de força bruta e outras atividades suspeitas relacionadas ao uso indevido de credenciais.

MDR e monitoramento

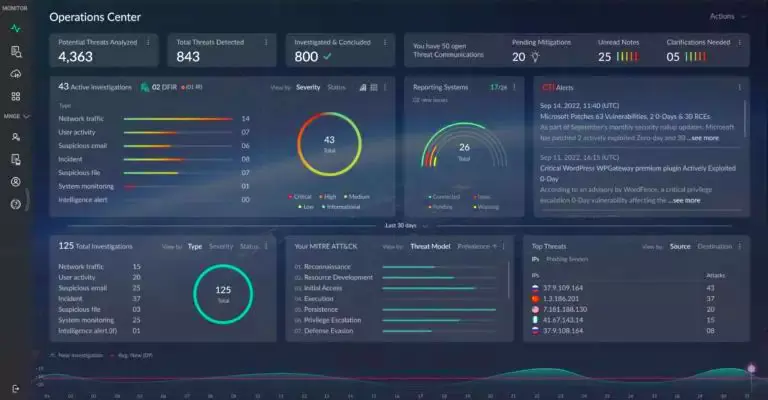

A Detecção e Resposta Gerenciada (MDR) pode impedir ataques de senha monitorando continuamente a atividade da rede em busca de sinais de comportamento suspeito, como tentativas de login e locais incomuns ou padrões de acesso. O MDR utiliza tecnologias avançadas de detecção de ameaças, incluindo IA e aprendizado de máquina, para identificar e responder a possíveis ataques em tempo real. Ao caçar ameaças de forma proativa e implementar respostas automatizadas, o MDR pode detectar e bloquear tentativas de phishing, ataques de força bruta e preenchimento de credenciais, evitando assim o roubo de senhas e o acesso não autorizado.

Como existem tantos pontos de ataque que podem ser alvo de apreensão de senhas, o monitoramento 24 horas por dia, 7 dias por semana, de todos os seus ambientes é essencial para aprender sobre tais incidentes o mais cedo possível. Essa vigilância 24 horas por dia permite a detecção imediata de tentativas incomuns de login, acesso não autorizado e outros indicadores de possíveis ataques de senha. Tecnologias avançadas de detecção de ameaças aplicam IA e aprendizado de máquina para ver através do ruído criado por grandes quantidades de dados, identificando padrões e anomalias que podem significar um ataque. Ao responder em tempo real, o monitoramento 24 horas por dia, 7 dias por semana, pode identificar ataques em seus estágios iniciais e bloquear tentativas maliciosas, iniciar respostas automatizadas e alertar as equipes de segurança para que tomem medidas para evitar o comprometimento de senhas.

Conclusão

A autenticação por senha poderá em breve se tornar obsoleta à medida que as organizações incorporarem tecnologias como biometria, tokens de hardware e chaves criptográficas para autenticar usuários. Algumas organizações utilizam soluções de gerenciamento de acesso privilegiado que criam contas privilegiadas temporárias sob demanda, que são excluídas após cada uso. O futuro da autenticação está evoluindo, mas, por enquanto, as senhas, juntamente com sua vulnerabilidade, não irão a lugar nenhum.

Deixe um comentário