Ambientes modernos de TI viraram fábricas de tickets. Alerta entra, ticket sai. O problema é que o risco continua lá, intocado, esperando a próxima exploração. É aqui que muita empresa tropeça. E é exatamente aqui que o time da VIVA entra em campo, com a Vicarius como parceiro estratégico e uma ideia simples (e poderosa): remediação primeiro.

Neste artigo, a gente vira o jogo do “achar vulnerabilidade” para o resolver vulnerabilidade. Sem romantizar ticket, sem empurrar problema para o próximo sprint, sem fingir que fechar chamado é o mesmo que reduzir risco. Bora?

O caos silencioso dos tickets de vulnerabilidade

Antes de qualquer coisa, um fato direto: ticket mede trabalho feito, não risco eliminado.

Quando a segurança vira uma fila infinita de chamados, três coisas costumam acontecer:

- Riscos críticos se perdem no backlog

- Contexto some no handoff entre segurança e operações

- O tempo de correção vira um inimigo invisível

Enquanto o ticket circula, o ativo continua exposto. E até o patch ser aplicado, não existe proteção real. É simples assim.

O mercado passou anos lapidando scanners, priorização, scoring e threat intel. Tudo isso é válido. Mas vamos ser honestos: detectar nunca foi o gargalo. Corrigir em escala, de forma consistente e rápida, sempre foi.

Onde o modelo tradicional quebra

O fluxo clássico funciona mais ou menos assim:

- Scanner detecta

- Ferramenta gera alerta

- Alerta vira ticket

- Ticket vai para outro time

- Prioridade disputa com mil demandas

- Patch entra “quando der”

Nesse meio tempo, o risco continua ativo.

O atacante não espera janela de manutenção.

O problema não é o ticket existir. Ele ainda é útil para auditoria, compliance e rastreabilidade. O erro é colocar o ticket como etapa central da segurança.

E é aqui que a conversa muda.

Remediação-first não é buzzword. É estratégia.

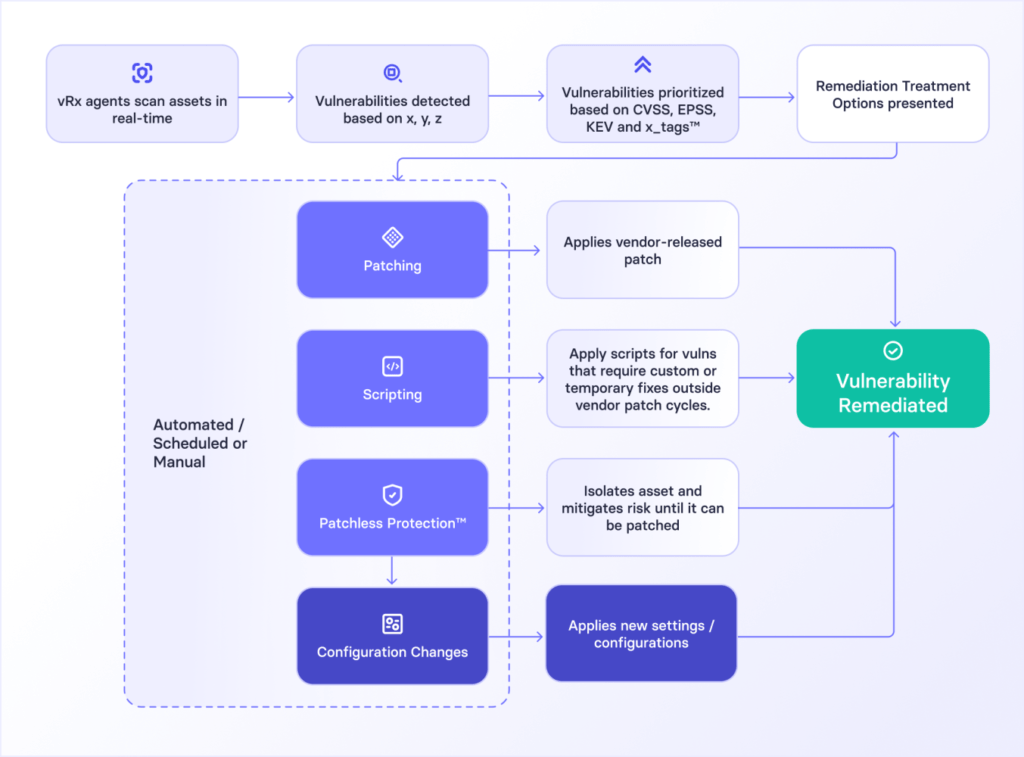

A proposta da Vicarius, dentro da abordagem defendida pela VIVA Security, é direta:

a plataforma nasce para corrigir, não só para informar.

Em vez de detectar e “jogar o problema para fora”, a tecnologia fecha o ciclo ali mesmo. Detectou? Já mostra como resolver. E mais: resolve a partir do mesmo console.

Sem troca de ferramenta.

Sem espera por outro time.

Sem perder contexto.

Ticket deixa de ser fila de pendências e vira registro do que já foi feito.

O que muda quando a remediação vira protagonista

Existe um divisor claro entre dois mundos:

- Mundo A: “Achamos milhares de vulnerabilidades”

- Mundo B: “Reduzimos risco de verdade”

No segundo, a conversa com o board muda. O KPI deixa de ser volume de ticket fechado e passa a ser tempo real de exposição.

Essa virada não acontece com discurso. Acontece com mecanismos práticos de correção.

Quatro caminhos reais para reduzir risco (não só documentar)

A Vicarius estruturou a remediação para cobrir cenários do mundo real. Não o mundo perfeito dos patches que sempre existem. O mundo caótico, mesmo.

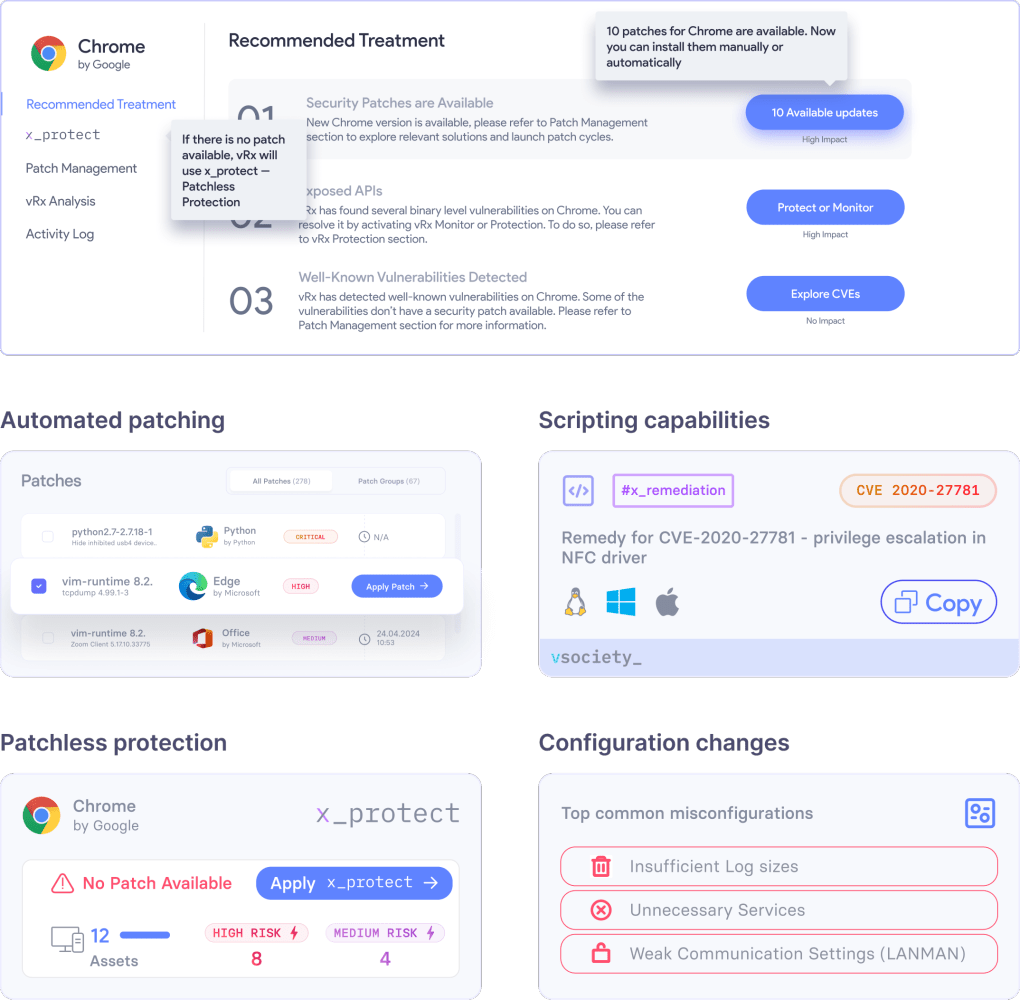

Patching automatizado quando faz sentido

Quando existe patch, o processo precisa ser rápido, testado e governado.

A plataforma identifica o patch, valida compatibilidade e aplica conforme políticas definidas.

Sem intervenção manual.

Sem caça ao instalador correto.

Sem depender de scripts improvisados.

Isso cobre sistemas operacionais e milhares de aplicações de terceiros. Na prática, menos cliques e menos erro humano.

Há um ponto importante aqui: automatizar não é perder controle. É ganhar previsibilidade.

Scripts para quando patch não resolve tudo

Nem toda vulnerabilidade se corrige com um botão “update”.

Às vezes envolve:

- Ajuste de registro

- Mudança de configuração

- Correção pontual de componente

- Ação específica para aquele cenário

Nesses casos, entram os scripts verificados.

Ou scripts customizados, quando o ambiente pede algo fora do padrão.

O ganho não está só na execução. Está na padronização. O que funciona em um host passa a funcionar em cem.

Proteção sem patch quando o tempo joga contra

Aqui está um dos pontos mais fortes da abordagem.

E quando:

- O fabricante ainda não lançou correção?

- A janela de manutenção é só daqui a semanas?

- Aplicar patch quebra o sistema crítico?

Esperar não é opção.

A resposta vem com controles compensatórios.

Eles neutralizam a explorabilidade da falha sem mexer no software base. O ativo continua operando. O risco deixa de ser explorável.

Isso muda o jogo em ambientes industriais, legados ou críticos para o negócio.

Configuração segura em escala

Muita exposição nasce de configuração fraca.

Senha padrão. Serviço desnecessário. Permissão aberta demais.

A remediação também passa por enforcing de baseline seguro, hardening de SO e aplicações, e correções remotas em larga escala.

O resultado é postura consistente. Não importa se o ambiente é distribuído, híbrido ou remoto. A segurança deixa de ser artesanal.

O impacto no mundo real (e não em slide bonito)

Empresas que adotam esse modelo relatam números que falam por si:

- 60–70% de redução no tempo médio de remediação

- Até 80% menos esforço manual com patching

- Backlog que finalmente diminui

- Ciclos de correção semanais, não trimestrais

Mais importante: a relação entre segurança e TI muda.

Sai o jogo de empurra. Entra colaboração real, no mesmo ambiente, com o mesmo objetivo.

O papel da VIVA nessa equação

A tecnologia é poderosa. Mas sem estratégia, ela vira só mais uma ferramenta.

O time da VIVA Security atua para transformar a plataforma em processo vivo dentro da operação. Não é só implantar. É alinhar com:

- Gestão de vulnerabilidades baseada em risco

- Fluxos reais de operação

- Métricas que fazem sentido para CISO, TI e financeiro

A Vicarius entra como motor tecnológico. A VIVA assume o papel de orquestração, estratégia e operação.

Para quem quer se aprofundar em abordagens modernas, vale conferir também:

Esses conteúdos se conectam porque o risco não vive isolado. Ele atravessa tudo.

Detecção evoluiu. O desafio continua sendo outro.

Scanners estão mais rápidos.

Priorizações estão mais inteligentes.

Threat intel nunca foi tão acessível.

Mesmo assim, a maioria das organizações ainda luta para corrigir mais rápido do que novas falhas surgem.

A resposta não está em mais alertas. Está em menos fricção para agir.

Remediação-first aceita a realidade como ela é. Não idealiza ambientes perfeitos. Constrói segurança em cima do que existe hoje.

Perguntas que sempre aparecem

Não. Ele muda de papel. Sai do centro da segurança e vira apoio para compliance e histórico.

Não necessariamente. A ideia é integrar e fechar o ciclo, não competir com detecção.

Não necessariamente. A ideia é integrar e fechar o ciclo, não competir com detecção.

É aí que controles compensatórios brilham.

Não. A transição é progressiva. O ganho aparece cedo.

Quando vulnerabilidade vira verbo, não planilha

Vulnerabilidade não é algo para ser listado. É algo para ser resolvido.

Quando a segurança deixa de contar tickets e passa a contar risco eliminado, a conversa muda. Com TI. Com o board. Com o negócio.

No fim do dia, gestão de vulnerabilidades de verdade não é sobre enxergar falhas.

É sobre fechá-las antes que alguém explore.

Deixe um comentário